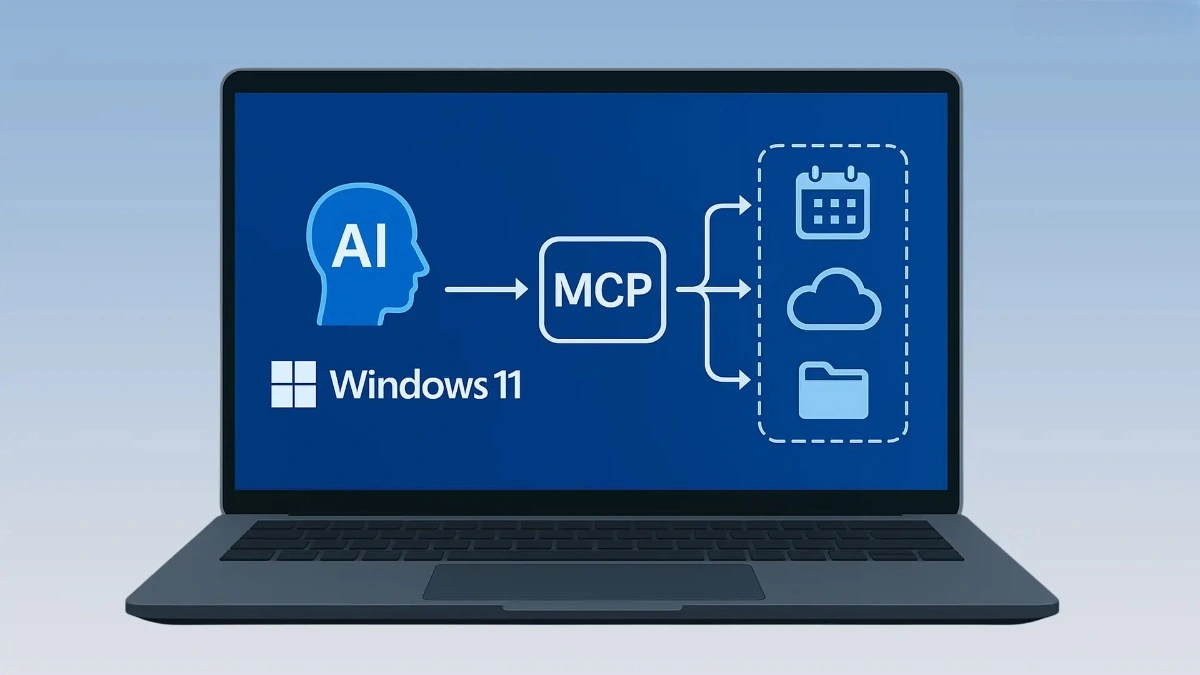

在刚刚结束的 Microsoft Build 2025 大会上,微软宣布 Windows 11 将原生支持模型上下文协议(Model Context Protocol,简称MCP),这标志着操作系统层面对智能体(AI Agent)技术的深度整合迈出了重要一步。作为一个轻量级的开放协议,MCP 本质上是基于 HTTP 的 JSON-RPC 通信标准,允许智能体和应用程序以标准化方式发现并调用各种工具能力。

MCP 协议定义了三个核心角色:MCP主机(如 VS Code 等 AI 工具)、MCP 客户端(发起请求的客户端)以及 MCP 服务器(提供特定功能如文件系统访问、语义搜索等的轻量级服务)。这种架构设计使得开发者可以"一次构建,处处集成",大大降低了智能体与各种工具和服务的集成复杂度。

然而,随着智能体能力的增强和普及,安全问题变得尤为关键。微软在博客中坦言,MCP 协议在带来强大可能性的同时,也引入了新的风险。一个配置不当的 MCP 服务器可能暴露敏感功能,或者被恶意攻击者通过提示注入、工具投毒等新型攻击手段加以利用。更严重的是,在简单聊天应用中,提示注入攻击可能只是导致越狱或内存数据泄露,但在 MCP 环境下,这种攻击可能演变为完整的远程代码执行,达到最高威胁级别。

微软安全团队通过内外部研究识别出了几个新兴威胁向量,包括跨提示注入攻击、身份验证缺陷、凭据泄露、工具投毒、缺乏隔离机制、安全审查不足以及供应链风险等。这些威胁的复杂性表明,传统的安全防护措施已经无法完全应对AI代理时代的挑战。

为了应对这些挑战,Windows 11 的 MCP 安全架构基于三个核心原则构建。首先是为所有 MCP 服务器开发者提供基线安全要求,确保用户安全的同时维持开放多样的生态系统。其次是确保用户对所有代表其执行的敏感操作保持控制权,所有涉及操作系统状态修改、数据和凭据访问的操作都必须透明且可审计。最后是强制执行最小权限原则,通过声明式能力和隔离机制来限制攻击的影响范围。

在具体实施层面,Windows 11 将提供一系列安全控制措施。智能体调解通信机制将所有 MCP 客户端与服务器的交互路由通过可信的 Windows 智能体,实现策略和用户同意的集中执行。工具级授权要求用户明确批准每个客户端-工具对,支持按资源粒度的精细控制。中央服务器注册表只允许满足基线安全标准的 MCP 服务器注册,在保证可发现性的同时维护信任。运行时隔离则通过隔离和精细权限等机制实现最小权限原则的强制执行。

值得关注的是,MCP 服务器需要满足一系列基线安全要求才能出现在 Windows 11 的注册表中,包括强制代码签名、服务器工具定义不能在运行时更改、暴露接口的安全测试、强制包身份以及必须声明所需权限等。这些要求旨在防止工具投毒等攻击类型,同时创建一个开放且多样化的 MCP 服务器生态系统。

微软计划在 Build 大会后向开发者提供早期私有预览版本,仅用于收集反馈。在私有预览期间,某些安全能力可能不会处于强制执行模式,但在正式发布给客户之前将启用默认安全强制执行。开发者需要将设备设置为开发者模式才能使用此预览功能。

微软对 MCP 协议的原生支持反映了他们对智能体未来发展趋势的判断。随着大语言模型能力的不断提升,智能体正在从简单的对话工具演进为能够代表用户执行复杂任务的智能助手。这种演进必然要求操作系统层面提供更强的安全保障和标准化支持。

Windows 11 对 MCP 的深度集成也显示出微软在 AI 时代的平台战略。通过在操作系统层面提供标准化的智能体通信协议,微软不仅能够吸引更多开发者构建基于 Windows 的 AI 应用,还能确保整个生态系统的安全性和互操作性。

当然,MCP协议和 AI 相关安全仍是一个快速发展的研究领域。微软表示将继续与 Anthropic 和 MCP 指导委员会等生态系统合作伙伴合作,帮助 MCP 满足不断增长的安全需求,同时保持持续的创新。从提示隔离和双 LLM 验证到运行时策略执行和防火墙插件,微软的路线图旨在始终领先于威胁曲线。